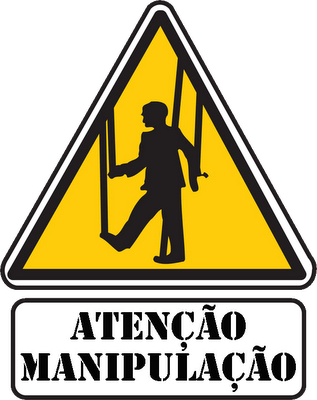

As vulnerabilidades em ambientes corporativos mediante os ataques da engenharia social

Entendemos como engenharia social a ação de manipular indivíduos para conseguir dados ou informações sigilosas, com o intuito de usá-las de forma indevida. Santos (2004) declara que a palavra engenharia é o conjunto de informações sigilosas e importantes que tem acesso indevido. Já a palavra social vem de grupos organizados. Essa pratica é utilizada pra ganhar a confiança de alguém e ter acesso a suas informações, ou até mesmo, para saber se o indivíduo esta falando a verdade.

As práticas de ataques do ES não necessariamente requerem computador, nem conhecimento especifico, mas um conhecimento sobre o comportamento humano, onde descobrirá as vulnerabilidades e os pontos fracos da vitima. A sociedade em geral usa a engenharia social, por exemplo, em uma simples “cantada” os vendedores profissionais convencem a pessoa de que o produto é bom e do quanto ela vai precisar dele.

O ataque do ES acontece sem que o atacante perceba, como dito anteriormente, pelo fato da vítimanão estar próximo de equipamentos computadorizados ou sistema do alvo, acaba chegando a uma conclusão que está protegida, mas o ES dispensa a criptografia e tudo que for tecnológico e age diretamente no elo mais fraco, o ser humano. Por isso que a engenharia social se fortalece a cada ataque, as pessoas sempre estarão prontas para servi e consequentemente serão fáceis de enganar.

Existem enumeras formas de ataques sempre explorando a ingenuidade e fragilidades do alvo atacado e as formas utilizadas são quase sempre as mesmas.

Citaremos aqui alguns tipos de intrusos e seus objetivos:

-

Os crackers e hackers podem se passar por pessoas que estão ali para testar sistemas de segurança e roubar informações;

-

Os representantes comerciais por estarem em concorrência continua podem ter acesso a cadastro de clientes e planilhas de preços;

-

Os executivos ficam na expectativa de descobrir planos e estratégia de concorrentes;

-

Um ex-funcionário por sua vez pode articular uma sabotagem só por vingança;

-

Os contadores estão mais interessados em desfalques financeiros;

-

Corretores de valores sempre distorcem informações para obter um maior lucro no valor das ações;

-

Os vigaristas sempre estão relacionados a roubo de informações, senhas, números de cartões de créditos e documentos.

Segundo Popper e Brignoli (2013), existem dois aspectos diferentes no ataque da engenharia social: o físico que está relacionado ao local de trabalho, por telefone, on-line (bate-papo) ou até mesmo no lixo, e o psicológico que é feito pela persuasão definindo a maneira do ataque. No local de trabalho temos que ter o máximo de cuidado com ramais, nomes, organogramas, e-mails e outros diversos dados da empresa, que por sua vez fica sempre exposto onde circulam muitas pessoas deixando informações de grande valia para algum intruso que possa colocar em ação seu objetivo.

A engenharia social por telefone é uma modalidade de ataque onde se pode colocar um grampo ou clonar telefones no intuito de roubar informações de funcionários que nem se quer sabe da existência da engenharia social.

Os invasores sempre se utilizam do método de bisbilhotar o lixo das empresas, pois há sempre informações importantes nesse meio, quando um funcionário joga um organograma, memorando, apólice de seguro, relatório com informações, um manual de sistemas no lixo e anotações com senhas e login ele apenas ameaça e não inutiliza, aí está o perigo.

A persuasão é um ponto primordial na engenharia social, pois se é criado um ambiente psicológico perfeito para um ataque, são aplicados métodos básicos de conformidade, personificação, difusão de responsabilidades, insinuação e uma amizade que nem sempre existe. O objetivo principal é adquirir informações através do convencimento onde se passa que o engenheiro social é uma pessoal altamente confiável e nem sempre as informações são adquiridas de uma só vez e com as mesmas pessoas, justamente para manter uma suposta aparência de uma relação amigável.

Existe também a engenharia social inversa que esta inserida dentro dos ataques de aspectos psicológicos, é um método avançado de obter informações desonestas, é uma personalidade criada de uma posição de autoridade onde todos lhe pedem informação, onde você se mostra ser confiável.

Mediante a todos os aspectos abordados devemos estar atentos para a forma de prevenção aos diversos ataques, que não é nada fácil, pois a maioria das empresas não investem na segurança das informações, deixando assim o ambiente vulnerável para o ES.

O mais recomendável para a prevenção e minimizar os riscos é a empresa criar politicas de segurança centralizadas, bem elaboradas e divulgadas para todos os funcionários saberem como proteger as informações que lhe foram delegadas.

Deve-se fazer um treinamento com todos os funcionários de todos os setores sem restrições, pois irão ser exploradas as táticas de intromissão e as estratégias de prevenção colocando todas as informações possíveis para quando alguma situação de ataque surgir todos possa estar aptos a reconhecerem e alertar aos demais, é uma forma de reeducação em ambientes corporativos.

Citaremos as principais áreas de risco de uma empresa, as táticas mais frequentes e estratégias para combater.

|

Área de Risco |

Tática do Hacker |

Estratégia de Combate |

|

Suporte de informática |

Representação e persuasão; |

Desenvolver na empresa uma política de mudança frequente de senhas e treinar os demais funcionários para nunca passarem senhas ou outras informações confidenciais por telefone; |

|

Entrada de edifícios |

Acesso físico não autorizado; |

Treinar os funcionários da segurança para não permitirem o acesso de pessoas sem o devido crachá de identificação e mesmo assim fazer uma verificação visual; |

|

Escritórios |

Caminhar pelo ambiente; |

Não digitar senhas na presença de pessoas estranhas, a menos que você consiga fazê-las rapidamente; |

|

Escritórios |

Caminhar pelos corredores à procura de salas desprotegidas; |

Todos os visitantes devem ser acompanhados por um funcionário da empresa; |

|

Escritórios |

Roubar documentos importantes; |

Manter os documentos confidenciais fora do alcance de pessoas não autorizadas, de preferência em envelopes fechados. |

|

Sala de correspondência |

Inserção de mensagens falsas; |

Fechar e monitorar a sala de correspondência; |

|

Sala dos servidores |

Instalam programas analisadores de protocolo para conseguirem informações confidenciais, além da remoção de equipamentos; |

Manter sala dos servidores sempre trancada, e o inventário de equipamentos atualizado; |

|

Central telefônica |

Roubar acesso a linhas telefônicas; |

Controlar chamadas para o exterior e para longas distâncias, e recusar pedidos de transferências suspeitas; |

|

Depósito de lixo |

Vasculhar o lixo; |

Guardar o lixo da empresa em lugar seguro, triturar todo tipo de documento, e destruir todo o tipo de mídia magnética fora de uso; |

|

Internet e intranet |

Criar e/ou inserir programas na Internet ou intranet para capturar senhas; |

Criar senhas fortes e fazer uso consciente da mesma, alterando-a periodicamente. Os modens nunca devem ter acesso a intranet da empresa; |

Por: Rayanne Oliveira

Curta: Comunidade Engenharia Social